LÍDERES EN SOLUCIONES DE SEGURIDAD DE HPE NonStop

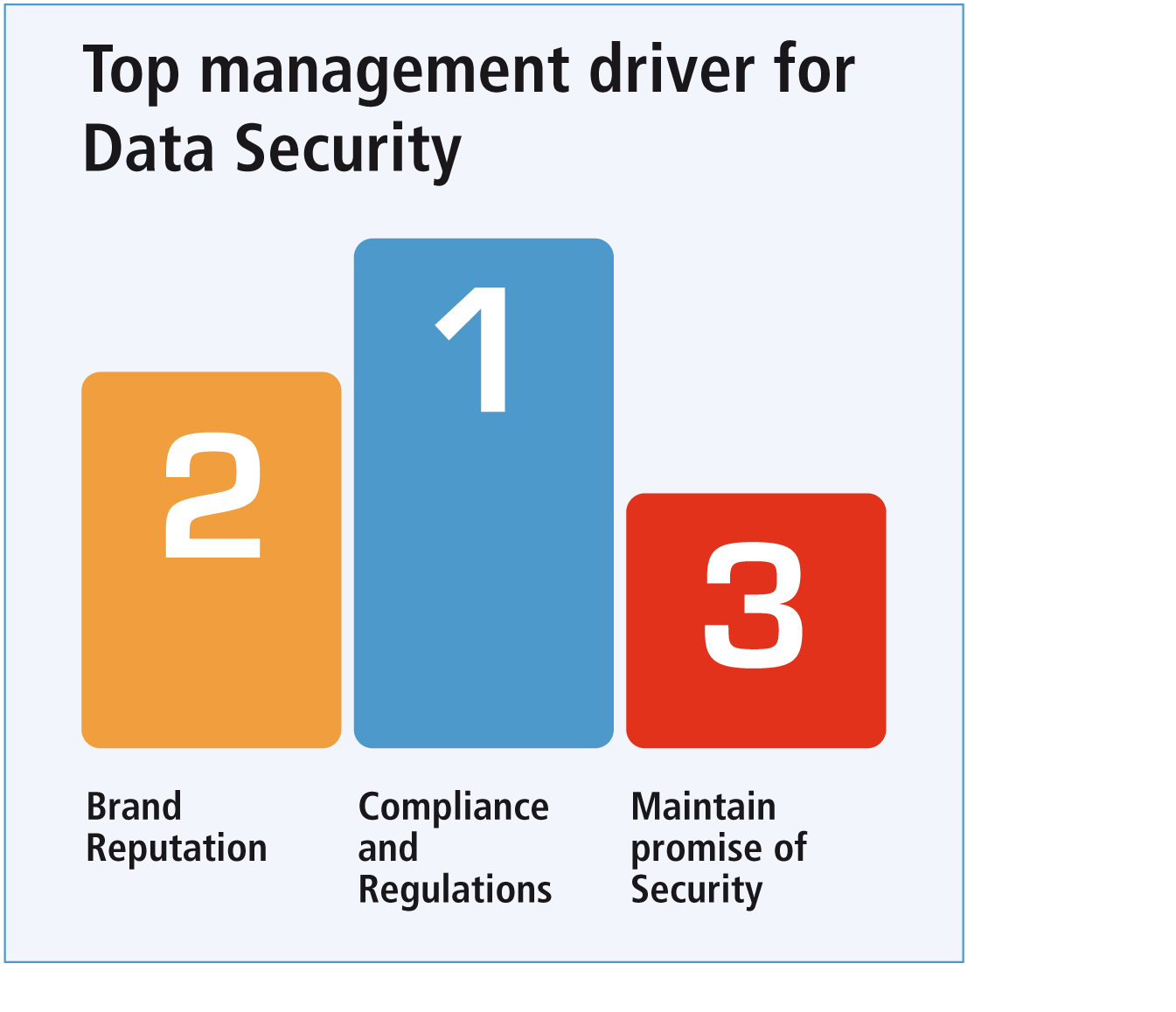

Defiéndase contra amenazas y proteja su marca asegurando los datos confidenciales y bloqueando los sistemas Nonstop

¿Las amenazas contra la protección de datos no le dejan dormir?

Los sistemas NonStop manejan su empresa y necesitan los datos confidenciales protegidos y los sistemas bloqueados.

Las organizaciones sufren ataques constantes y es solo cuestión de tiempo que un sistema NonStop se vea afectado por una violación de datos o un incidente de seguridad.

Los profesionales de la seguridad deben impedir numerosas amenazas y posibles incidentes de seguridad.

Los sistemas NonStop necesitan una gestión fuerte y efectiva de seguridad además de proteger los datos confidenciales para minimizar así la exposición de datos y mantener la marca de la empresa intacta.

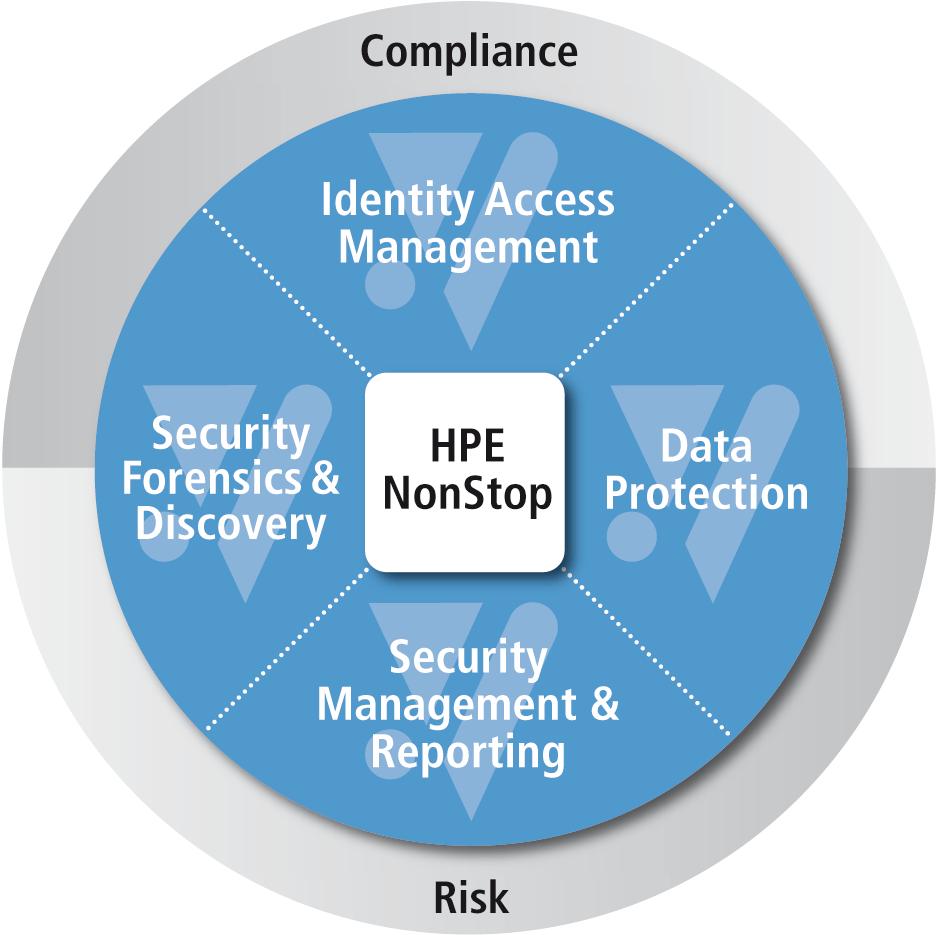

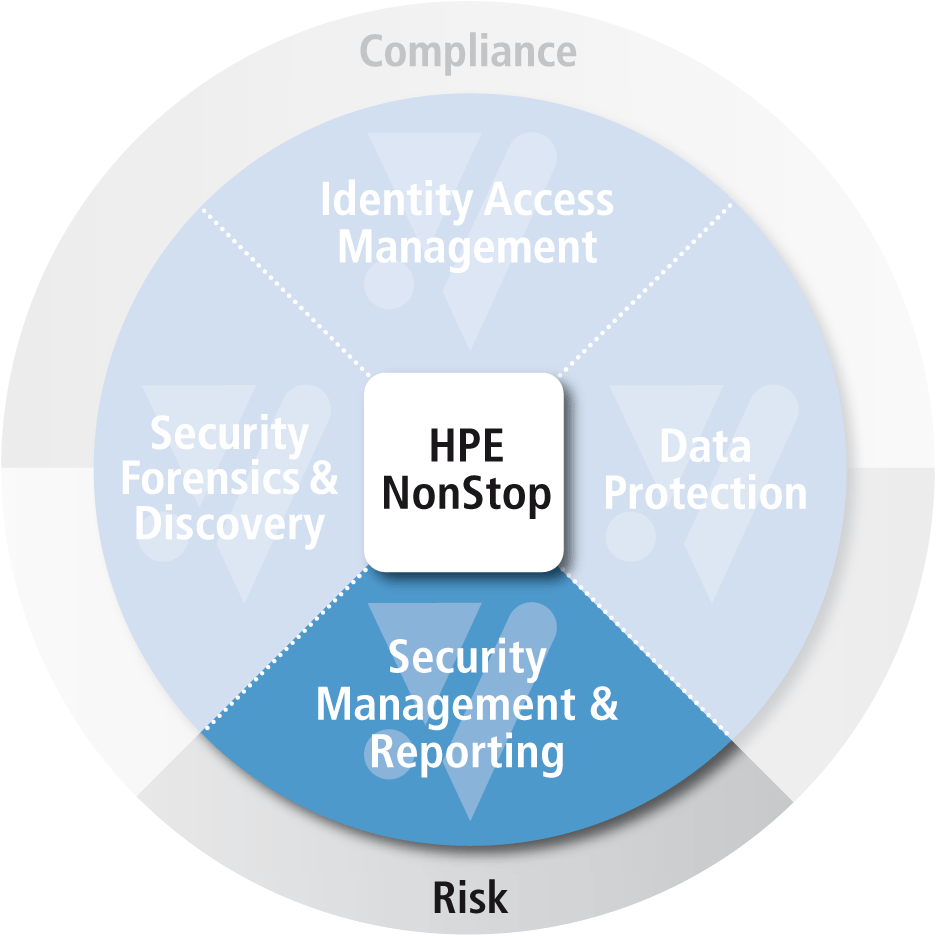

Infraestructura de protección de datos y seguridad

Reducir el riesgo operacional y la carga de cumplimiento por medio del fortalecimiento de la protección de datos y la seguridad en general

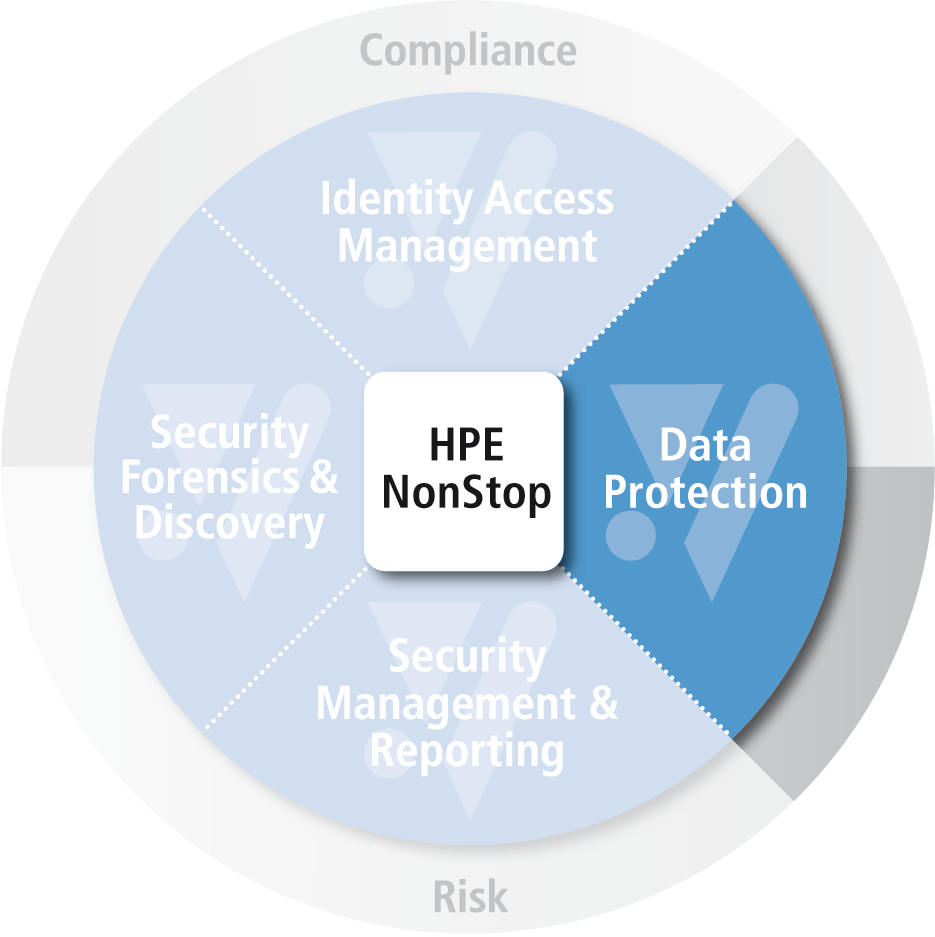

Protección de datos NonStop

Las defensas perimetrales y por niveles no son siempre eficientes contra los ataques malintencionados; ya que las noticias revelan que los atacantes consiguen atravesarlas.

Las organizaciones deben proteger los datos confidenciales cuando estos se encuentran en archivos, tablas de bases de datos o en cualquier parte de los sistemas NonStop. La protección centrada en los datos garantiza que los datos estén protegidos y no en un estado vulnerable. La protección centrada en los datos efectiva reduce el riesgo de violación de datos y minimiza la necesidad de hacer controles de compensación cuando se revisan las normativas de protección de datos.

La protección centrada en los datos garantiza que los datos confidenciales no estén al alcance de personas no autorizadas, ya sean de dentro o de fuera de su red. Fortalezca la protección de datos general de su empresa por medio del control de datos confidenciales de los que su empresa es responsable.

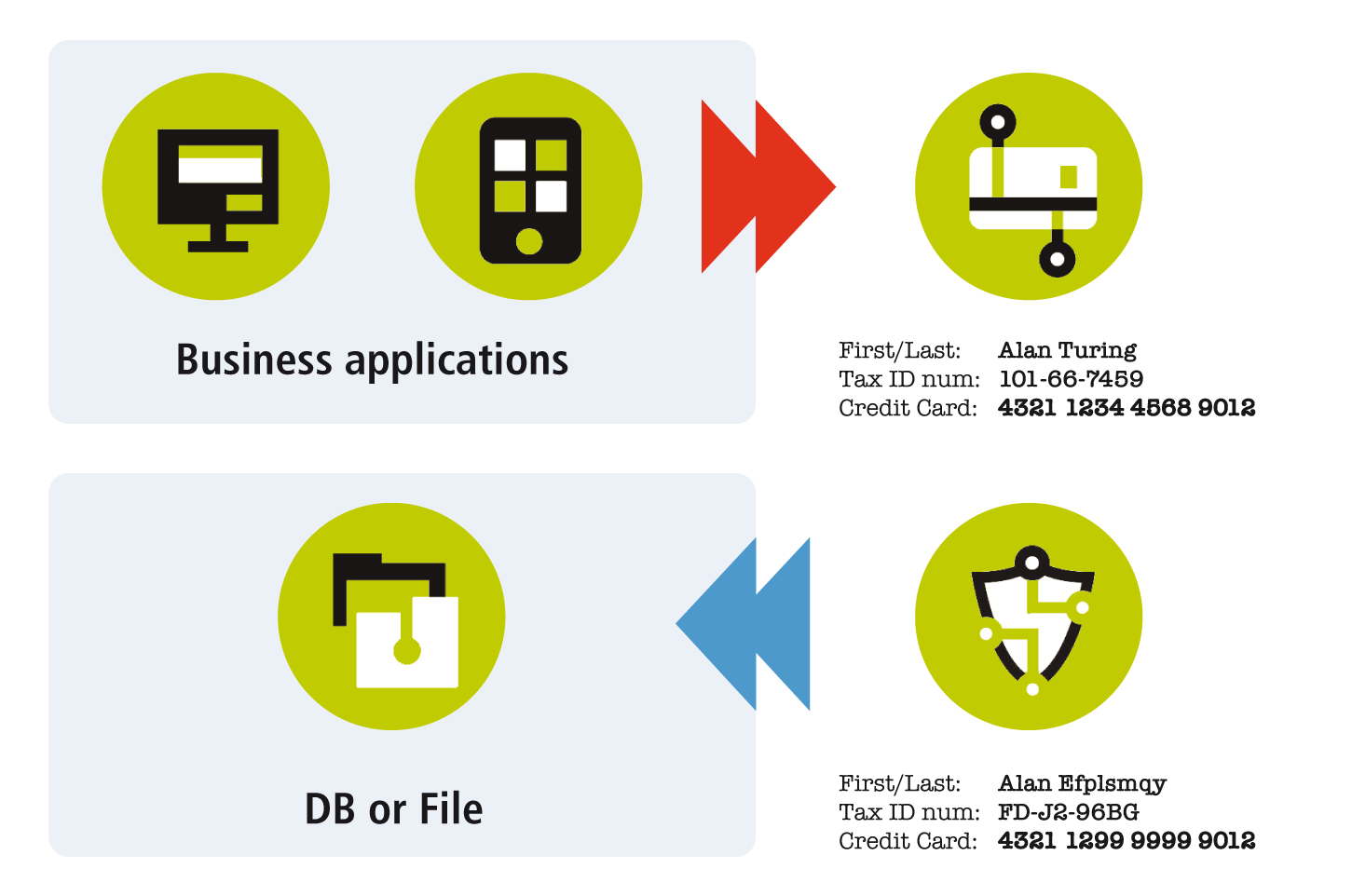

Proteger datos confidenciales con la tokenización

Solución centrada en los datos diseñada para proteger los datos confidenciales con la tokenización, garantizando así que no tengan valor aprovechable.

Optimizada para no afectar al rendimiento general de los sistemas NonStop más críticos.

La integración transparente funciona en cualquier aplicación en NonStop, por lo que su equipo de desarrollo no tendrá que modificar el código fuente para activar la protección de datos.

Los métodos de tokenización reconocidos y aprobados satisfacen las necesidades y normativas de protección de datos, lo que ayuda a reducir el alcance del cumplimiento.

Descargar ficha

Datos seguros en marcha

Active el cifrado en cualquier parte de la red, entre aplicaciones y bases de datos, entre NonStop y otros sistemas e incluso desde NonStop al mundo exterior.

Dentro de las opciones de activación flexible están la integración transparente, API o llamadas a la biblioteca que proporcionan un tiempo de configuración mínimo para las aplicaciones.

El cifrado cumple con los requisitos y normativas de la protección de datos. Además, facilita opciones para usar la gestión de claves y módulos de seguridad de hardware ya existentes en su empresa.

Descargar ficha

Proteja los datos confidenciales en cintas de seguridad

Los planes de contención deben asegurar que los datos recogidos están protegidos.

Las soluciones basadas en el software no necesitan de ninguna inversión extra en hardware de respaldo.

Funciona a la perfección con los procesos de respaldo existentes.

Descargar ficha

Gestión de seguridad y presentación de informes

Hablemos de la gestión de seguridad. Tener varias herramientas y soluciones para administrar controles de seguridad, informes de acceso y configurar usuarios hace que aumente el tiempo necesario para aplicar los controles de seguridad, y se necesita de habilidades especializadas y de recursos para poder llevar a cabo ese trabajo. No es lo ideal para los equipos de seguridad que tienen que aplicar una gran cantidad de controles.

Una plataforma de gestión de seguridad centralizada reduce el tiempo y esfuerzo que supone configurar, instalar o cambiar las configuraciones de seguridad, lo que a su vez permite al equipo concentrarse en tareas más importantes. Las alertas de incidentes, las notificaciones de acceso y los informes de auditoría reducen el tiempo que se necesita para aislar una posible amenaza, determinar la gravedad y responder a preguntas críticas de seguridad.

Gestión de seguridad integral

Comforte ofrece una interfaz intuitiva y centralizada que permite a los administradores gestionar de manera más efectiva y eficiente la seguridad de NonStop. Los administradores de seguridad reciben una sola solución para controlar, vigilar y reportar en varios sistemas NonStop, lo que ahorra mucho tiempo y dinero.

Para garantizar una actuación rápida para minimizar incidentes de seguridad, los equipos de seguridad necesitan alarmas y notificaciones en tiempo real. Con comforte, las notificaciones se envían a los equipos de seguridad o al personal de respuesta a incidentes. También pueden enviarse a un programa de información de seguridad y gestión de eventos (SIEM) si su empresa dispone de un SIEM central.

Descargar ficha

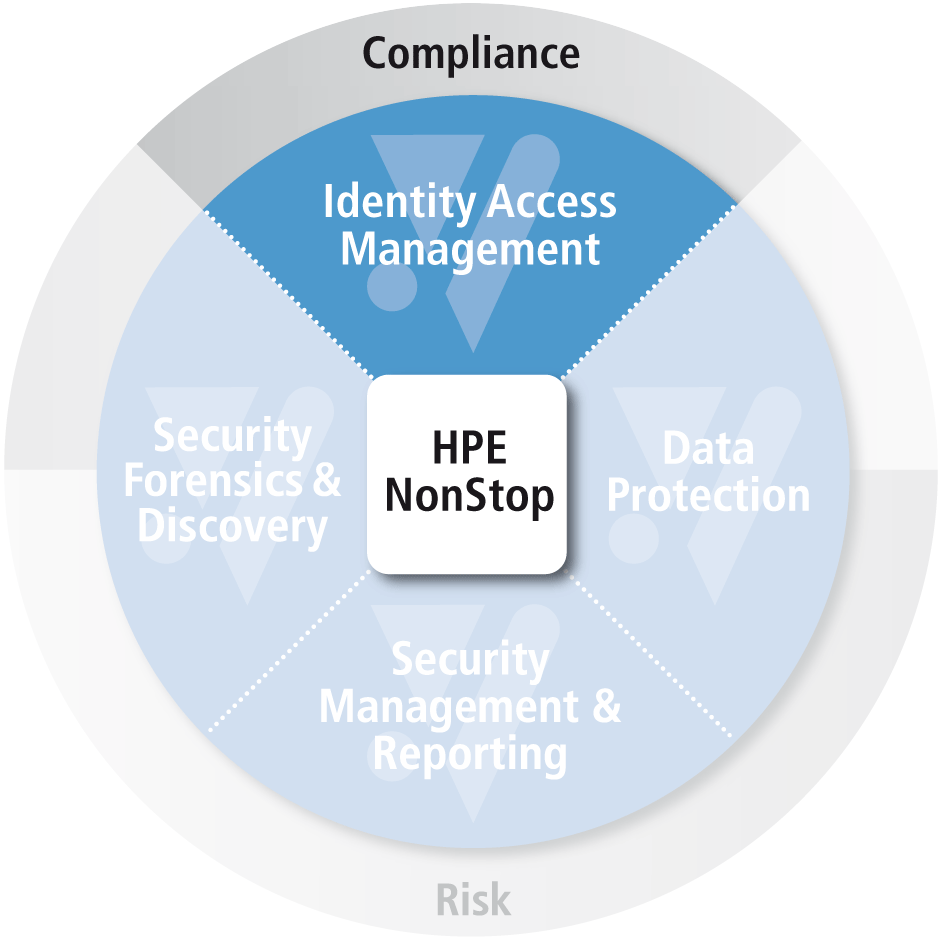

Gestión de identidad y acceso

Libere a los equipos de seguridad de la maraña que supone la gestión de identidad y acceso. Centralice la creación de usuarios de NonStop Safeguard™ y cambie los controles de nivel de mando por una sencilla UI gráfica. Abarque varios sistemas NonStop para hacer cambios en la misma identificación de usuario rápida y fácilmente.

Las personas que necesiten acceder a datos importantes en sistemas NonStop o que necesiten el acceso para realizar tareas simples tendrán una identificación de usuario y una contraseña menos que recordar. La autenticación única elimina el quebradero de cabeza y reduce el riesgo de un mal uso de una identificación de usuario privilegiada.

Gestionar el acceso de usuario a los sistemas NonStop

Integre con el directorio activo y con las políticas centrales de seguridad para configurar la autenticación única de identificación de usuario para los sistemas NonStop.

Descargar ficha

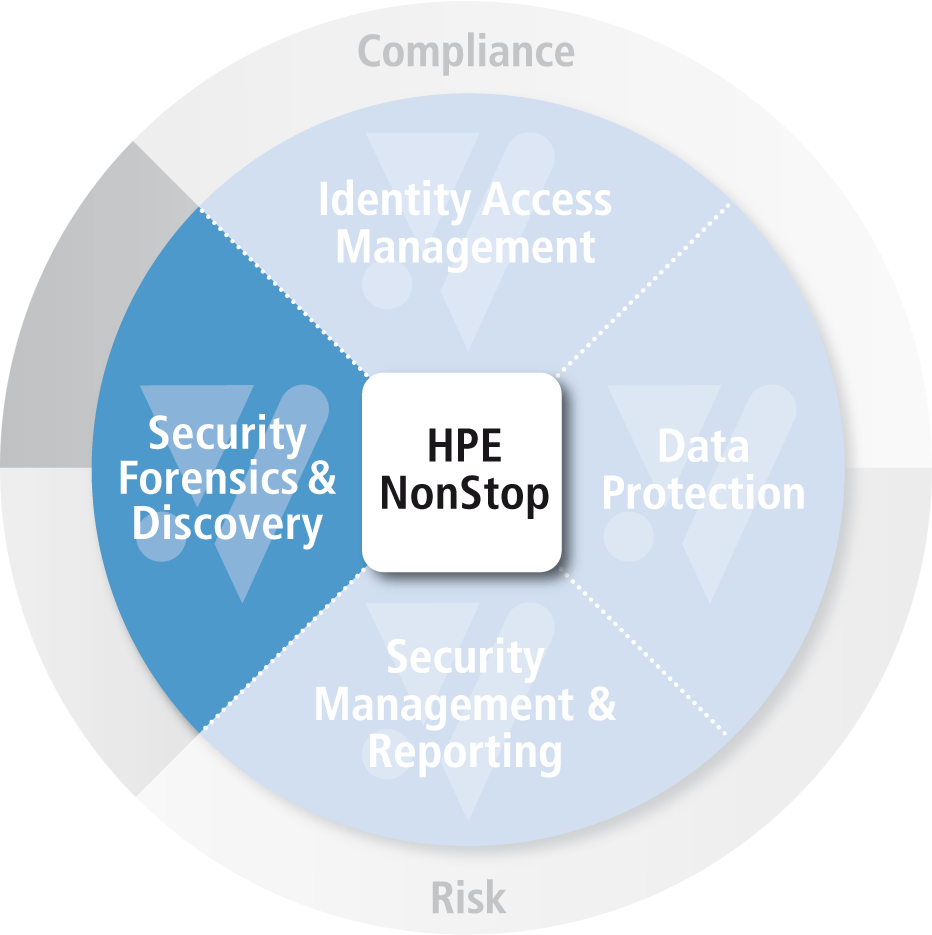

Labor forense y detección

Proveer a los equipos de seguridad de las herramientas que necesitan para investigar los incidentes de seguridad rápidamente sin tener que atravesar montones de registros de EMS.

La labor forense devuelve la confianza en la gestión rastreando y supervisando el acceso a todas las aplicaciones y recursos del sistema y, además, identifica cambios en archivos importantes. Sobre todo, para las empresas que manejan datos de tarjetas de pago, descubre subvolúmenes y archivos con tarjetas de pago desprotegidas, lo que hace que cumplan con el PCI DSS.

Detección de anomalías

Una vez dentro, los hackers pueden curiosear en el sistema durante días o semanas antes de filtrar los datos. Implemente métodos de detección para determinar si se están pulsando teclas por error, si se ha instalado algún virus o malware en un archivo y para determinar si hay números de tarjetas de crédito aprovechables en el sistema NonStop.

Descargar ficha

Los números de la tarjeta de crédito son difíciles de encontrar.

¿Cree que conoce dónde se encuentran todos los números de tarjeta, en cada subvolumen de los sistemas de producción, desarrollo, prueba y QA de Nonstop? Encontrar los números de la tarjeta de crédito es muy complicado. Descubra fácilmente dónde se encuentran los números de tarjetas de crédito aprovechables en los sistemas NonStop.

Descargar ficha